Dag för dag ökar cyberattacker och hot, så angripare använder mer sofistikerade metoder för att hacka datorsystemen. Cybersäkerhet är ett mycket användbart skyddssystem för att skydda datorer, nätverk, servrar, elektroniska system, mobila enheter, program och elektroniska system från digitala attacker. Generellt sett syftar cyberattacker till att komma åt, förstöra eller ändra känslig data genom att pressa ut pengar från operatörer eller störa vanliga affärsprocesser. Cybersäkerhet är främst inriktat på att försvara datorsystem från obehörig åtkomst. Det finns många cybersäkerhetstips för att skydda mot cyberattacker som att behöva uppdatera operativ system , använd antivirusprogramvara, använd starka lösenord, öppna inte obehöriga länkar eller e-postmeddelanden och undvik att använda osäkra Wi-Fi-nätverk på offentliga platser.

Den här artikeln ger en lista över Cybersäkerhetsseminariets ämnen för ingenjörsstudenter.

Cybersäkerhetsseminariets ämnen för ingenjörsstudenter

Listan över seminarieämnen för cybersäkerhet för ingenjörsstudenter diskuteras nedan.

Nätfiskeattacker

En nätfiskeattack är en vanlig cyberattack som skickar bedräglig kommunikation som verkar komma från en pålitlig källa. I allmänhet kan denna kommunikation ske via e-post. Huvudavsikten med en nätfiskeattack är att stjäla data för att använda eller sälja som inloggningsuppgifter, kreditkortsuppgifter, bankkontouppgifter eller installera skadlig programvara på offrets dator. Det finns olika typer av nätfiskeattacker som e-post, spjut, valfångst, smashing och sportfiskare.

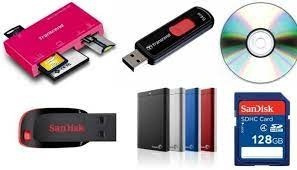

Flyttbart media

Flyttbara media är ett ämne för säkerhetsmedvetenhet som används dagligen av olika företag. Detta är det bärbara lagringsmediet som låter användarna kopiera data till enheten och sedan ta bort data från enheten. Flyttbara media kan enkelt tas bort från en dator medan den är igång. Genom att använda detta är det enkelt att skicka data från en dator till en annan. Det finns olika typer av flyttbara media som SD-kort, USB-enheter, CD-skivor, Blu-ray-skivor, DVD-skivor, magnetband och disketter.

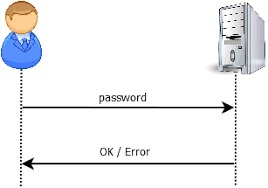

Lösenordsbaserad autentisering

Den lösenordsbaserade autentiseringen är ett mycket enkelt cybersäkerhetskoncept som används i olika företag. De vanligaste hemliga orden kan lätt gissas av obehöriga för att få inträdesrätten till dina konton. För cyberbrottslingar är det mycket lätt att komma åt konton genom att använda enkla eller igenkännbara lösenordsmönster för anställdas s. När denna data stjäls kan den säljas eller offentliggöras för att få intäkter. Så, randomiserad lösenordsimplementering kan göra det mycket svårare för cyberbrottslingar att få tillgång till olika konton. Dessutom kan tvåfaktorsautentisering också ge ytterligare säkerhetslager som försvarar kontots integritet.

Säkerhet för mobila enheter

Mobile Device Security hjälper till att skydda känslig data som lagras i mobilen och överförs via bärbara enheter som bärbara datorer, surfplattor och bärbara enheter. De potentiella hoten mot mobila enheter består främst av nätfiske, skadliga mobilappar, spionprogram, osäkra Wi-Fi-nätverk och dataläckage. För att undvika säkerhetsöverträdelser måste varje företag vidta förebyggande och tydliga åtgärder för att minska risken. Fördelarna med säkerhet för mobila enheter inkluderar huvudsakligen upprätthållande av säkerhetspolicy, applikationskontroll, säkerhetskopiering av data, registrering av den automatiserade enheten, kontroll av enhetsuppdatering, etc.

Fjärrarbete

Distansarbete är mycket användbart för organisationer eftersom det ökar produktiviteten, bättre balans mellan arbete och privatliv och flexibilitet, men det ökar också cybersäkerhetsproblem. Så de enheter som används för arbetsändamål som bärbara datorer, datorer och smartphones måste förbli låsta när antivirusprogramvaran är installerad.

Det finns många företag som i allt högre grad rekryterar distansarbetare som har anpassat sig till att arbeta hemifrån livsstil men de behöver få utbildning för att förstå och hantera hur man skyddar sig mot cybersäkerhet eftersom anställda ibland främst är beroende av personliga nätverk, nya onlineverktyg, personliga enheter, onlinetjänster etc. Så de kan uppleva vissa problem under pandemin. Så det är viktigt att ta lite tid att kontrollera dina säkerhetsprocesser och verifiera om allt fungerar och är säkert.

Offentligt Wi-Fi

Använder offentliga Wi-Fi är mycket praktiskt att använda när du reser eller på offentliga platser, kommer ikapp på jobbet, kommer åt onlinekonton och kollar e-postmeddelanden för nödsituationer. Även om dessa offentliga nätverk kan leda till cyberattacker. Det finns många risker med offentligt Wi-Fi som distribution av skadlig programvara, skadliga hotspots, man-in-the-midten-attacker, snokning och sniffning av Wi-Fi och okrypterade nätverk.

För att använda publika nätverk mycket säkert måste man följa dessa; försök att undvika att komma åt känslig data, använd ett VPN, håll dig till HTTPS-webbplatser, använd en förlängning av webbläsare och anslutningsinställningar som behöver justeras, stäng av fildelning, använd sekretessskärmen, använd tvåfaktorsautentisering, installera antivirus och logga ut ordentligt.

Molnsäkerhet

Samlingen av procedurer och teknik som är utformad för att hantera interna och externa hot mot företagssäkerhet kallas molnsäkerhet. Denna säkerhet krävs i olika organisationer eftersom de integrerar molnbaserade verktyg och tjänster och de går över till sin digitala transformationsstrategi som en del av sin infrastruktur.

Termer som molnmigrering och digital transformation har använts ofta i företagsmiljöer. När företag håller dessa idéer och går vidare för att optimera sitt operativa tillvägagångssätt, uppstår nya utmaningar när de balanserar nivåerna av produktivitet och säkerhet. Så, molnsäkerhet hänvisar till policyer, teknologier, tjänster, kontroller som försvarar molndata, infrastruktur och applikationer från hot. Molnsäkerhet är främst designad för att skydda dataservrar, fysiska nätverk, datalagring, OS, datorvirtualiseringsramverk, mellanprogram, runtime-miljöer, etc.

Sociala media

Eftersom sociala medier har utvecklats med stormsteg med många fördelar, men de står inför många cybersäkerhetsproblem av många hackare. För dagligen lägger vi upp många saker på våra sociala mediekonton som bilder, kampanjer, evenemang, arbete etc. Så att dela allt detta kan orsaka integritetsintrång. Några av de problem som hör ihop är; sekretess för data, datautvinning, attacker av virus och skadlig programvara, juridiska frågor och många fler.

För att övervinna alla dessa problem måste vi följa dessa lösningar som att skapa starka lösenord, se till att lösenord är svåra med gemener, versaler, specialtecken och siffror, undvika att dela personlig information som telefonnummer, födelsedatum, namn, sociala säkerhetsdetaljer, foton, använd säkerhets- och sekretessalternativ som ges av olika sociala medieplattformar, använd endast auktoriserad Wi-Fi-anslutning, uppdatera OS, använd antivirus, vi bör endast acceptera vänförfrågningar från kända personer.

Framtiden för AI inom cybersäkerhet

Artificiell intelligens inom cybersäkerhet hjälper helt enkelt organisationer att observera, rapportera, upptäcka och motverka cyberhot för att upprätthålla datakonfidentialitet. Den växande medvetenheten bland individer, framstegen inom informationsteknologi, intelligensuppgraderingar, polisens arbetslösningar och växande mängd information som samlats in från olika källor har krävt användning av förbättrade och pålitliga cybersäkerhetslösningar.

Ökningen av kvaliteten och förekomsten av cyberattacker driver cybersystem med AI. Globalt har ökande cyberattacker skapat medvetenhet bland organisationer för att skydda deras data. Huvudorsaken bakom dessa cyberbrottslingar är politisk konkurrens, tävlande som flyttar för vinning och även för att skada andra namn, internationell datastöld, etc.

Metoden för datautvinning för cybersäkerhet

I vårt dagliga liv spelar användningen av internet och kommunikationsteknik en stor roll. Datautvinningsförmåga utnyttjas av cyberkriminella såväl som säkerhetsexperter. Datautvinningsapplikationer kan användas för att upptäcka framtida cyberattacker genom analys, programbeteende, surfvanor och så vidare. Antalet internetanvändare ökar gradvis så det finns enorma utmaningar när det gäller säkerhet när man arbetar i cybervärlden.

Skadlig programvara, Denial of Service, Sniffing, Spoofing och cyberstalking är de största cyberhoten. Datautvinningstekniker tillhandahålls en intelligent metod för att upptäcka hot genom att övervaka onormala systemaktiviteter och beteende- och signaturmönster. Det här dokumentet belyser datautvinningsapplikationer för hotanalys och upptäckt med en speciell metod för upptäckt av skadlig programvara och överbelastningsattack med hög precision och mindre tid.

Ransomware

Den mest farliga skadliga programvaran som Ransomware används ofta av cyberbrottslingar för att kryptera en organisations data för att kräva pengar från organisationen för att få dekrypteringsnyckeln. Denna skadliga programvara undviker användare från att komma åt deras system genom att helt enkelt låsa skärmen på systemet eller låsa användarnas filer tills pengarna är betalda. För närvarande kategoriseras ransomware-familjer i olika typer som crypto-ransomware, vissa typer av filkryptering på infekterade system och tvingar konsumenter att betala pengar med speciella onlinebetalningstekniker.

Cybersäkerhet för småföretag

I småföretag finns det två kraftfulla faktorer Bredband och informationsteknik för att nå nya marknader, vilket ökar produktiviteten och effektiviteten. Men cyberbrottslingar fokuserar ofta på småföretag på grund av den mindre kompetenta säkerhetsmekanismen, bristen på säkerhetskopieringsdata och kunskap om skydd. Så varje litet företag kräver en cybersäkerhetspolicy för att försvara sin verksamhet, kunder och data från ökande cybersäkerhetshot.

Cybersäkerhet med IoT

IoT-baserad cybersäkerhet är en teknik som används för att skydda uppkopplade enheter och nätverk inom Internet of things, så internet of things involverar att ansluta datorenheter, digitala och mekaniska maskiner, djur, föremål, etc. varje objekt specificeras med en unik identifierare & förmågan att överföra data separat över ett nätverk. Att tillåta olika enheter att ansluta till Internet utsätter dem för ett antal huvudrisker om de inte säkras effektivt som cyberattacker.

Etiskt hackande

Etisk hacking är ett auktoriserat försök att få olaglig tillgång till ett datorsystem, data, applikation eller infrastruktur i organisationen. Denna hacking syftar helt enkelt till att kontrollera systemet annars nätverk som skadliga hackare kan förstöra eller utnyttja. Företaget anlitar Cyber Security-ingenjörer för att utföra olika aktiviteter för att testa systemets försvar. De samlar in och undersöker data för att förstå sätt att stärka säkerheten för nätverket eller systemet.

Cyberbrottslighet och brottsbekämpning

Antalet cyberbrottslighet har ökat över hela världen, så att ge rättvisa stadgar till människor och företag som är offer för cyberattacker har blivit mycket tufft. Så, varje land har en avdelning för ett vaksamt cyberbrott som helt enkelt observerar cybersäkerhetsfrågor för både attacker in och ut ur landet.

Kryptografi

Praxis med datakryptering och efter det dekryptering kallas kryptografi. Så det är den viktigaste domänen för cybersäkerhet. Det är till stor hjälp för att säkra dina data och undviker cyberbrottslingar från att använda dina data i mitten. Även om brottslingen får informationen kommer han inte att få några uppgifter på grund av krypteringen. Så brottslingen behöver en dekrypteringsnyckel. Cybersäkerhetsexperter använder helt enkelt kryptografi för att designa chiffer, algoritmer och andra säkerhetsåtgärder som kodifierar och försvarar kunddata och företag. Se denna länk för: Vad är kryptografi: typer, verktyg och dess algoritmer .

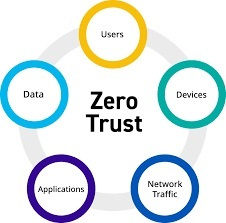

Zero Trust Architecture

Zero Trust Architecture (ZTA) är en säkerhetsmodell som ger tillstånd till inga användare och enheter utan korrekt autentisering. Således är det ett mycket säkert nätverk, så det tillåter inte skadliga attacker. ZTA är ett strategiskt tillvägagångssätt för cybersäkerhet som skyddar en organisation genom att helt enkelt minska implicit förtroende och validera varje fas av en digital interaktion konstant. Här betyder implicit förtroende att användarna en gång på nätverket, som hotaktörer såväl som illvilliga insiders, är fria att röra sig i sidled och tillåta känslig data på grund av brist på detaljerade säkerhetskontroller.

Cyberförsäkring

Cyberförsäkring är en typ av försäkring som kan försäkras för att försvara företag från cyberattacker och oftare från risker relaterade till IT-infrastruktur och aktiviteter. För närvarande är cyberattacker utom kontroll och deras risker kan orsaka potentiella förluster. Täckningen av cyberförsäkring ger förstapartstäckning från olika förluster som dataförstöring, hacking, stöld, utpressning, avvisande av tjänstsattacker, underlåtenhet att försvara data, etc.

Cyberförsäkringsskydd finns i två typer av förstapartsskydd och ansvarsskydd för tredje part. Du kan välja antingen enstaka eller båda typerna att köpa. Försäkringsskyddet försvarar helt enkelt din organisation när du ådrar dig utgifter från ett dataintrång eller när din organisation har blivit hackad, medan ett tredjepartsförsäkringsskydd helt enkelt ger säkerhet när en kund, partner, leverantör använder dig för att tillåta ett dataintrång.

Några fler ämnen för seminariet om cybersäkerhet

Listan över några fler ämnen för cybersäkerhetsseminariet listas nedan.

- Intrångsdetekteringssystem.

- Nätverkssäkerhet.

- Cyber brott.

- Sekretessmedveten maskininlärning.

- Cyberhotspaning.

- Skydd av data och integritet inom distribuerade system.

- Verksamhetskritiska & tidskänsliga nätverk.

- Bearbetning av distribuerad komplex händelse.

- Identifiering av attackväg.

- SDN-säkerhet.

- Moving Target Defense eller MTD.

- Distribuerade och kollaborativa brandväggar.

- Penningtvätt genom Bitcoin.

- Hot Intelligence.

- SDN eller NFV Security.

- Kritisk infrastruktur och industri 4.0 Säkerhet.

- Säkerhet för länklager. Säker avkänning i smarta städer.

- Distribuerad analys och dataintegritet.

- Åtkomstkontroll inom distribuerade miljöer.

- Rykte och förtroende inom nätverk.

- Upptäckt av smygande angripare.

- Värd- och nätverksdatakorrelation för upptäckt av intrång.

- Upptäckt av attackscenarier.

- Kvalitet på data inom distribuerade system.

- Innehållscentrerat nätverk och namngivna datanätverk.

- Åtkomstkontroll inom DNEs (Distribuerade nätverksmiljöer).

- Nätverk Definierat av programvara och virtualisering av nätverksfunktion.

- Händelseutlöst datoranvändning inom distribuerade system.

- Tillämpad hotjakt.

- Dynamisk hotbedömning genom Bayesian Networks.

- Decentraliserat styrplan för SDN.

- Nätverksfunktion Virtualiseringssäkerhet.

- Avvikelseidentifiering av loggfiler.

- Detektionssystem för intrång i fordon.

- Felmodeller inom säkerhetskritiska IoT-nätverk.

- Feltoleranskoncept för TSN (Time Sensitive Networks).

- Nätverksintrångsdetektering Hjälper till med insikter i värdaktivitet.

Missa inte - Cybersäkerhetsprojekt för ingenjörsstudenter .

Alltså handlar allt om listan över cybersäkerhetsprojekt för ingenjörsstudenter som är till stor hjälp för att välja ett ämne. De tillämpningar av cybersäkerhet låter dig hantera autentisering med nätverkssäkerhet och molnsäkerhetstekniker. Här är en fråga till dig, vad är ett säkerhetssystem?