Dessa dagar är varje mänsklig aktivitet djupt förknippad med datorsystem. Detta datorteknik implementeras i varje applikation inom området vård, utbildning, bank, programvara och marknadsföring. Men du kanske undrar hur organisationer skyddar sin information och hur dina banktransaktioner hålls konfidentiella. Svaret på alla dessa är 'kryptografi'. Nästan 90% av internetwebbplatserna implementerar någon typ av kryptografitjänst för att hantera deras känsliga data. Dessutom skyddar kryptografi Gmail-information i ett krypterat format eftersom dessa data flyter över hela Googles datacenter. Så, kryptografi är det grundläggande inslaget för att skydda den delade informationen.

Vad är kryptografi?

Kryptografi är metoden för att sända säker data och kommunikation via få koder så att endast den avsedda personen vet om den faktiska informationen som överförs. Denna form av process avlyssnar obehörig tillgänglighet för data. Så tydligt betyder själva namnet att 'krypt' hänvisar till 'dold' till 'skrift'. Kodning av information i kryptografi följer matematiska hypoteser och få beräkningar som beskrivs som algoritmer. De kodade uppgifterna överförs så att det gör det svårt att hitta originaldata. Dessa regler används i procedurerna för digital signering, autentisering för att säkra data, kryptografisk nyckelutveckling och för att skydda alla dina ekonomiska transaktioner. För det mesta följs kryptografi av organisationerna för att uppfylla målen för:

Integritet - De överförda uppgifterna bör inte vara kända av externa parter förutom den avsedda personen.

Pålitlighet - uppgifterna kan inte modifieras i lagring eller överföring mellan avsändaren och den avsedda mottagaren utan någon form av modifiering.

Icke förkastande - När data har överförts har avsändaren ingen chans att förneka dem i de senare faserna.

Autentisering - Både avsändaren och mottagaren behöver förklara sin egen identitet om den överförda och mottagna informationen.

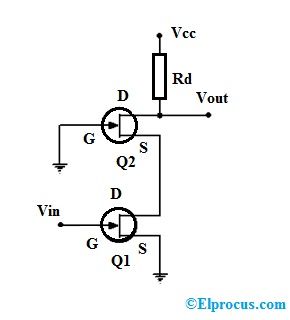

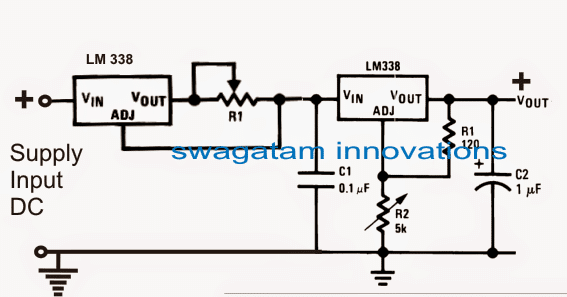

grundläggande kryptografi

Kryptografityper

I kryptografi , kryptering av informationen klassificeras som tre typer där de diskuteras nedan:

Symmetrisk nyckelkryptografi - Detta kallas också kryptografi för privat eller hemlig nyckel. Här använder både informationsmottagaren och avsändaren en enda nyckel för att kryptera och dekryptera meddelandet. Den frekventa typen av kryptografi som används i denna metod är AES (Advanced Encryption System). De metoder som implementeras genom denna typ är också helt strömlinjeformade och snabbare. Få typer av symmetrisk nyckelkryptering är

- Blockera

- Blockera chiffer

- DES (datakrypteringssystem)

- RC2

- ANING

- blåsfisk

- Strömkryptering

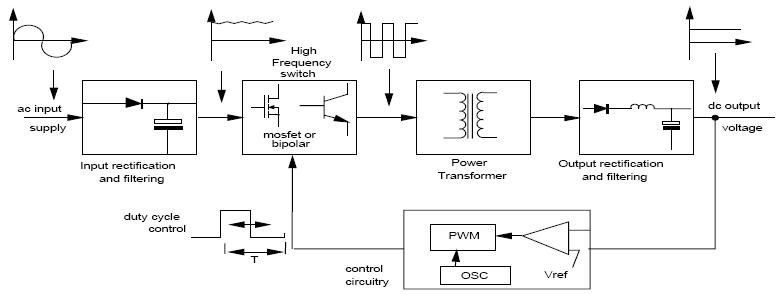

symmetrisk kryptering

Asymmetrisk nyckelkryptografi

Detta kallas också kryptografi för offentlig nyckel. Den följer en varierad och skyddad metod för överföring av information. Med hjälp av ett par nycklar går både avsändaren och mottagaren med krypterings- och dekrypteringsprocesser. En privat nyckel lagras med varje person och den offentliga nyckeln delas över nätverket så att ett meddelande kan överföras via offentliga nycklar. Den frekventa typen av kryptografi som används i denna metod är RSA. Metoden för allmän nyckel är säkrare än den för en privat nyckel. Få av de typer av asymmetrisk nyckelkryptering är:

- RSA

- DSA

- PKC

- Elliptisk kurvteknik

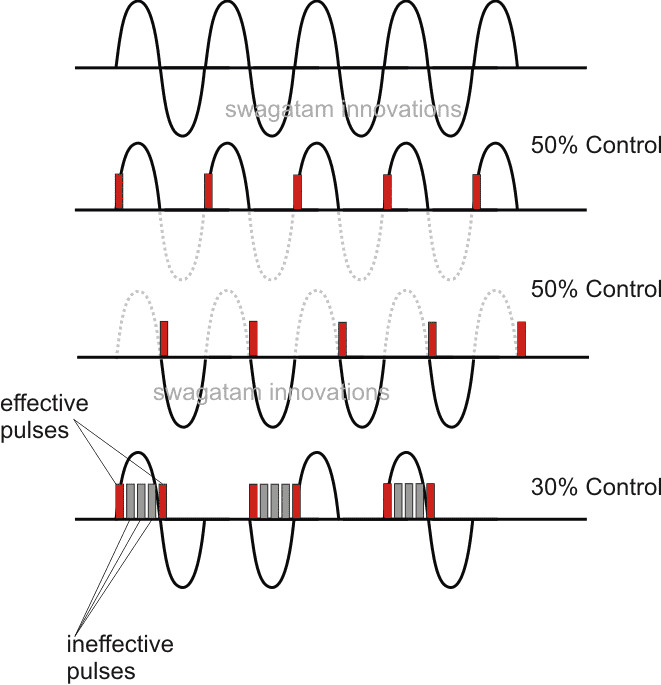

asymmetrisk kryptering

Hash-funktion

Att ta den godtyckliga längden på meddelandet som inmatning och leverera en fast längd på utgången är algoritmen följt av en hash-funktion. Det kallas också som en matematisk ekvation genom att ta numeriska värden som inmatning och producera hashmeddelandet. Den här metoden behöver ingen typ av nyckel eftersom den fungerar i ett enkelriktat scenario. Det finns olika omgångar med hashoperationer och varje runda betraktar inmatning som en matris av det senaste blocket och genererar sista omgångens aktivitet som utdata. Få av hashfunktionerna är:

- Message Digest 5 (MD5)

- RIPEMD

- Whirlpool

- SHA (Secure hash Algorithm)

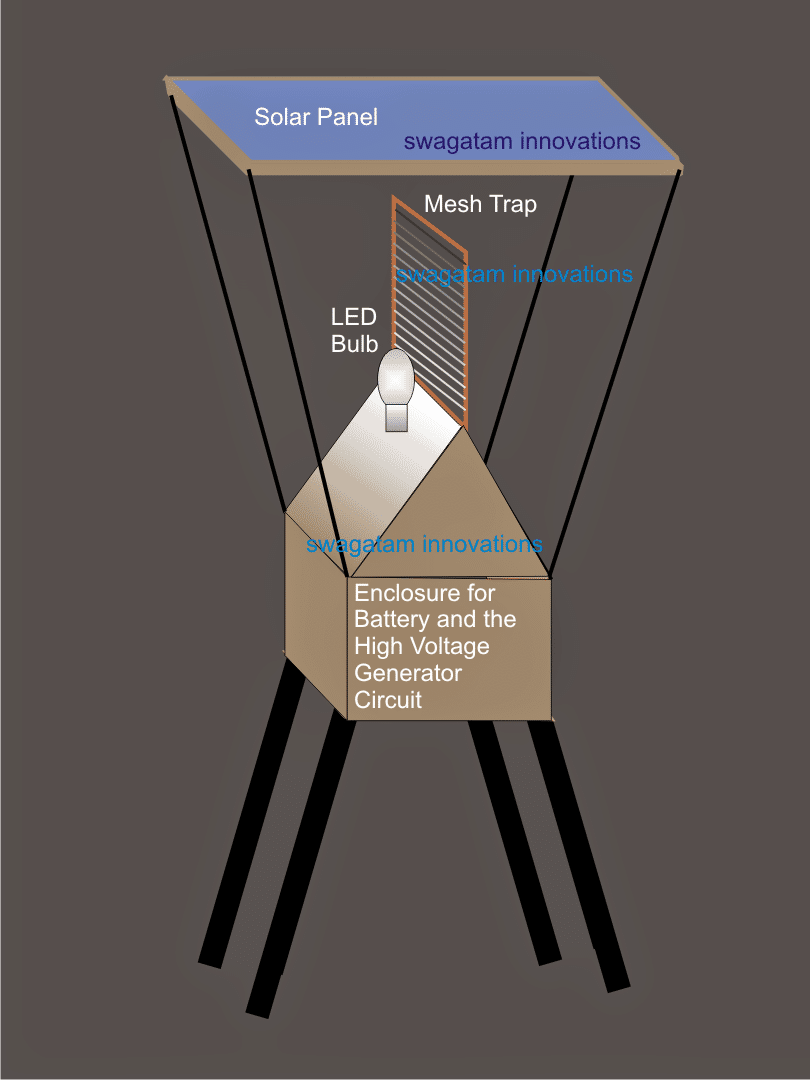

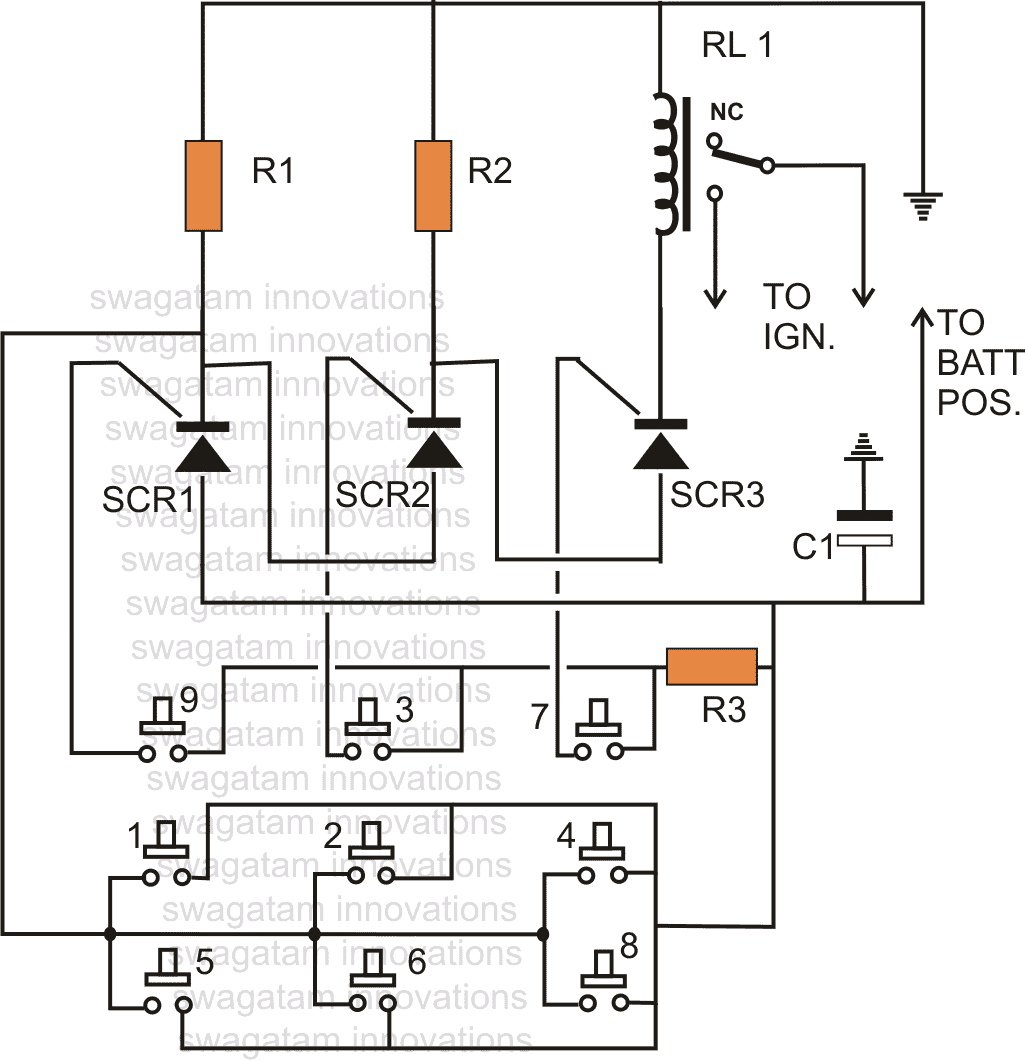

hash-funktion

Kryptografiverktyg

Kryptografi verktyg är mer användbara i situationer med bekräftelse av signatur, kodsignering och för att utföra andra kryptografiska aktiviteter. Här är de mycket använda kryptografiverktygen.

Säkerhetstoken

Denna token används för att verifiera användaren. En säkerhetstoken ska krypteras för att utföra ett skyddat informationsutbyte. Det ger också fullständig statefulness för HTTP-protokollet. Så, den server-formulerade token används av en webbläsare för att fortsätta med staten. I allmänhet är det metoden som rör sig med fjärrautentisering.

JCA

Detta är verktyget som används för att auktorisera krypteringsprocessen. Detta verktyg kan kallas Java-kryptografiska bibliotek. Dessa Java-bibliotek ingår i fördefinierade aktiviteter där de måste importeras innan de implementeras. Även om det är Java-biblioteket fungerar det i proportion till andra ramar och stöder därmed utvecklingen av flera applikationer.

SignTool.exe

Detta är det populära verktyget som mest används av Microsoft för att signera filerna. Att lägga till en signatur och tidsstämpel till alla typer av filer är den framträdande funktionen som stöds av detta verktyg. Med tidsstämpeln i filen har den möjligheten att autentisera filen. Hela funktionen i SignTool.exe säkerställer ökad tillförlitlighet för filen.

Hamnarbetare

Med docker kan man bygga stora applikationer. Informationen som underhålls i dockaren är helt i krypterat format. I detta måste kryptografi följas strikt för att flytta med kryptering av data. Dessutom krypteras både filer och information så att ingen kan komma åt de saker som inte har någon exakt åtkomstnyckel. Docker betraktas också som molnlagring som tillåter användare att hantera informationen antingen på en dedikerad eller delad server .

CertMgr.exe

Detta är installationsfilen eftersom den är i .exe-tilläggsformat. CertMgr håller bra för hanteringen av olika certifikat. Tillsammans med detta hanterar det till och med CRL där det är certifikatåterkallningslistor. Målet med kryptografi vid certifikatutveckling är att säkerställa att informationen som utbyts mellan parterna är mer skyddad och detta verktyg stöder att lägga till ytterligare bitar i skydd.

Autentisering med nyckel

Här måste den krypterade informationen dekrypteras genom nycklar. Den normala informationen är lätt att förstå av alla medan den krypterade informationen endast är känd av den avsedda användaren. Detta verktyg har två typer av krypteringstekniker och de är:

- Symmetrisk nyckelkryptografi

- Asymmetrisk nyckelkryptografi

Så kryptografiverktyg används mest i alla säkra aktiviteter och det finns många verktyg tillgängliga där användare kan välja en beroende på deras behov.

Algoritmer

De kryptografialgoritmer inkluderar följande.

I den här IoT-domänen är säkerheten viktigast. Även om det finns många säkerhetsmekanismer i praktiken, har de inte förmågan att komma med dagens smarta applikationer, främst för programvaran som arbetar med resursbegränsande utrustning. Som en konsekvens av detta kom kryptografialgoritmer i praktiken för att säkerställa förbättrad säkerhet. Så få av de kryptografiska algoritmerna är som följer:

Triple DES

Genom att ta över från den konventionella DES-mekanismen implementerades trippel DES för närvarande i säkerhetsmetoderna. Dessa algoritmer tillåter hackare att i slutändan få kunskap att övervinna på ett enkelt sätt. Detta var den omfattande implementerade metoden för många av företagen. Triple DES fungerar med 3 tangenter med 56 bitar per tangent. Hela nyckellängden är maximalt bitar, medan experter skulle hävda att 112-bitar i nyckelintensitet är mer troligt. Denna algoritm hanterar för att göra ett tillförlitligt hårdvarukrypteringssvar för bankfaciliteter och även för andra branscher.

blåsfisk

För att ersätta metoderna för Triple DES utvecklades Blowfish huvudsakligen. Denna krypteringsalgoritm delar upp meddelanden i klockor med 64 bitar och krypterar dessa klockor separat. Den fängslande funktionen som ligger i Blowfish är dess hastighet och effektivitet. Eftersom detta är en öppen algoritm för alla fick många fördelarna med att implementera detta. Varje omfattning av IT-domänen, allt från programvara till e-handel, använder sig av denna algoritm eftersom den visar omfattande funktioner för lösenordsskydd. Alla dessa gör att denna algoritm kan vara mest framträdande på marknaden.

RSA

En av de krypteringsalgoritmer som används för att kryptera information som överförs via internet. Det var en allmänt använd algoritm i GPG- och PGP-metoder. RSA klassificeras under symmetrisk typ av algoritmer eftersom den utför sin operation med ett par tangenter. En av nycklarna används för kryptering och den andra för dekrypteringsändamål.

Twofish

Denna algoritm implementerar nycklar för att tillhandahålla säkerhet och eftersom den faller under den symmetriska metoden är endast en nyckel nödvändig. Nycklarna i denna algoritm har en maximal längd på 256 bitar. Av de mest tillgängliga algoritmerna är Twofish främst känd av sin hastighet och perfekt för att implementeras både i hårdvaru- och mjukvaruapplikationer. Det är också en öppet tillgänglig algoritm och har genomförts av många.

AES (Advanced Encryption Standard)

Detta är den mest pålitliga algoritmtekniken från amerikansk administration och många andra företag. Även om detta fungerar effektivt i 128-bitars krypteringsform används 192 och 256 bitar främst för enorma krypteringsaktiviteter. Eftersom AES-tekniken är så osårlig för alla hackningssystem får den omfattande applåder för att kryptera information i den privata domänen.

Tillämpningar av kryptografi

Ansökningar för kryptografi som nedan.

Konventionellt var kryptografi endast implementerat för säkerhetsändamål. Vaxförseglingar, handteckningar och få andra typer av säkerhet metoder användes i allmänhet för att säkerställa sändarens tillförlitlighet och noggrannhet. Och med ankomsten av digitala sändningar blir säkerheten viktigare och sedan började kryptografimekanismer att överträffa dess användning för att upprätthålla största tystnad. Några av tillämpningarna av kryptografi diskuteras nedan.

Att bevara sekretess i lagring

Kryptografi gör det möjligt att lagra krypterad data som tillåter användare att hålla sig tillbaka från det stora hålet för kringgående av hackare.

Pålitlighet vid överföring

En konventionell metod som möjliggör tillförlitlighet är att utföra en kontrollsumma av den kommunicerade informationen och sedan kommunicera motsvarande kontrollsumma i ett krypterat format. När både kontrollsumman och krypterad data tas emot kontrolleras data igen och jämförs med den kommunicerade kontrollsumman efter dekrypteringsprocessen. Således är effektiva kryptografiska mekanismer viktigare för att säkerställa tillförlitlighet vid meddelandeöverföring.

Autentisering av identitet

Kryptografi är starkt kopplat till tillvägagångssättet att använda lösenord, och innovativa system använder förmodligen starka kryptografiska metoder tillsammans med fysiska metoder för individer och kollektiva hemligheter som erbjuder mycket tillförlitlig verifiering av identitet.

Exempel

De exempel på kryptograf y inkluderar följande.

Ett av de framstående exemplen på krypteringskryptering idag är end-to-end-kryptering i WhatsApp. Denna funktion ingår i WhatsApp genom asymmetri-modellen eller via metoder för offentlig nyckel. Här vet bara den avsedda medlemmen om det faktiska meddelandet. En gång efter installationen av WhatsApp registreras offentliga nycklar på servern och sedan skickas meddelanden.

Nästa realtidsapplikation för kryptografi är digitala signaturer. I situationen att när två kunder är nödvändiga för att underteckna dokument för en affärstransaktion. Men när två klienter aldrig stöter på varandra kanske de inte tror på varandra. Då säkerställer kryptering i de digitala signaturerna förbättrad autentisering och säkerhet.

I takt med att cyberattacker ständigt utvecklas måste säkerheten vara mer nödvändig och därmed blir kryptografimetoder mer framträdande. Dessa kryptografiska algoritmer inte bara svika hackningsaktiviteterna utan visar inget utrymme för dessa aktiviteter att dyka upp. Få en uppfattning om vilka andra verktyg och tekniker som finns i kryptografiska scenarier?